L'authentification est au cœur des API financières sécurisées. Étant donné que notre plateforme connecte des logiciels de comptabilité, de facturation, de commerce électronique, de point de vente, etc., il est essentiel de s'assurer que chaque demande provienne d'une source vérifiée et fiable. Les logiciels auxquels nous nous connectons utilisent diverses méthodes d'authentification (OAuth 2.0, clés API, nom d'utilisateur/mot de passe et schémas de jetons propriétaires). Chift gère pour vous l'authentification de bout en bout afin que l'activation reste fluide pour vos utilisateurs, souvent en un seul clic.

Les différentes méthodes d'authentification présentent des avantages, des compromis et des considérations de mise en œuvre différents. Dans cet article, nous passerons en revue les approches les plus courantes que nous utilisons, en mettant en évidence leur fonctionnement, leurs avantages et leurs inconvénients, ainsi que les meilleures pratiques pour les appliquer dans des intégrations réelles.

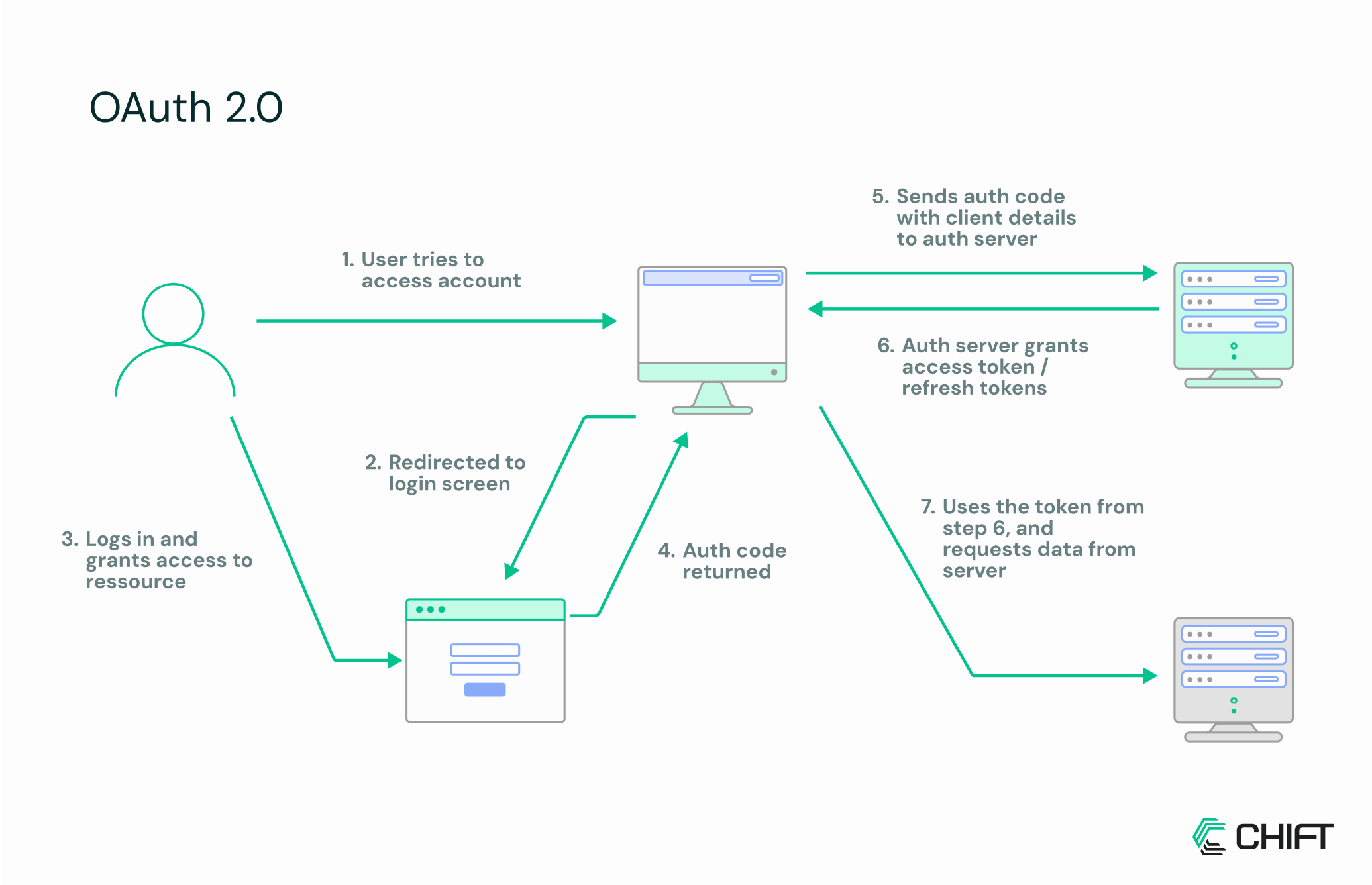

OAuth 2.0

OAuth 2.0 est devenu la norme pour déléguer l’accès à des API sans exposer les identifiants de l’utilisateur. Au lieu de transmettre un nom d’utilisateur et un mot de passe, l’utilisateur autorise une application à agir en son nom et reçoit un jeton représentant des permissions spécifiques. Ce changement est crucial dans les services financiers, où des données sensibles circulent entre de nombreuses plateformes.

En pratique, OAuth rend les intégrations plus sûres et plus flexibles. Un marchand peut connecter sa boutique en ligne à un logiciel comptable, ou accorder un accès temporaire à un prestataire de paiement, sans jamais partager ses identifiants. Le système émet des jetons à périmètre limité (scopes), de sorte que chaque application n’obtient que l’accès dont elle a réellement besoin.

Cela dit, OAuth n’est pas encore la norme partout. De nombreuses APIs, y compris dans notre écosystème, migrent encore depuis des méthodes plus simples comme les clés API. Les développeurs doivent donc souvent composer avec un mix d’approches selon le fournisseur.

Avantages

- Les identifiants ne sont jamais partagés avec des apps tierces.

- Contrôle fin des accès via les scopes.

- Aligné avec PSD2 et l’Open Banking.

Inconvénients

- Plus complexe à mettre en œuvre que les alternatives.

- Les différents flows (Authorization code, Client credentials, etc.) peuvent prêter à confusion.

- Exige une gestion sécurisée et une rotation des jetons.

Bonnes pratiques

- Limiter les scopes au strict nécessaire.

- Valider les URI de redirection et le paramètre

statepour prévenir la CSRF. - Stocker les jetons en toute sécurité et ne rafraîchir que côté serveur de confiance.

Les clés s’effacent, place aux tokens

Les clés API « à l’ancienne » reculent. De plus en plus de plateformes financières — de la compta à l’e-commerce — adoptent OAuth 2.0 pour un accès par jetons, borné et plus simple à gérer.

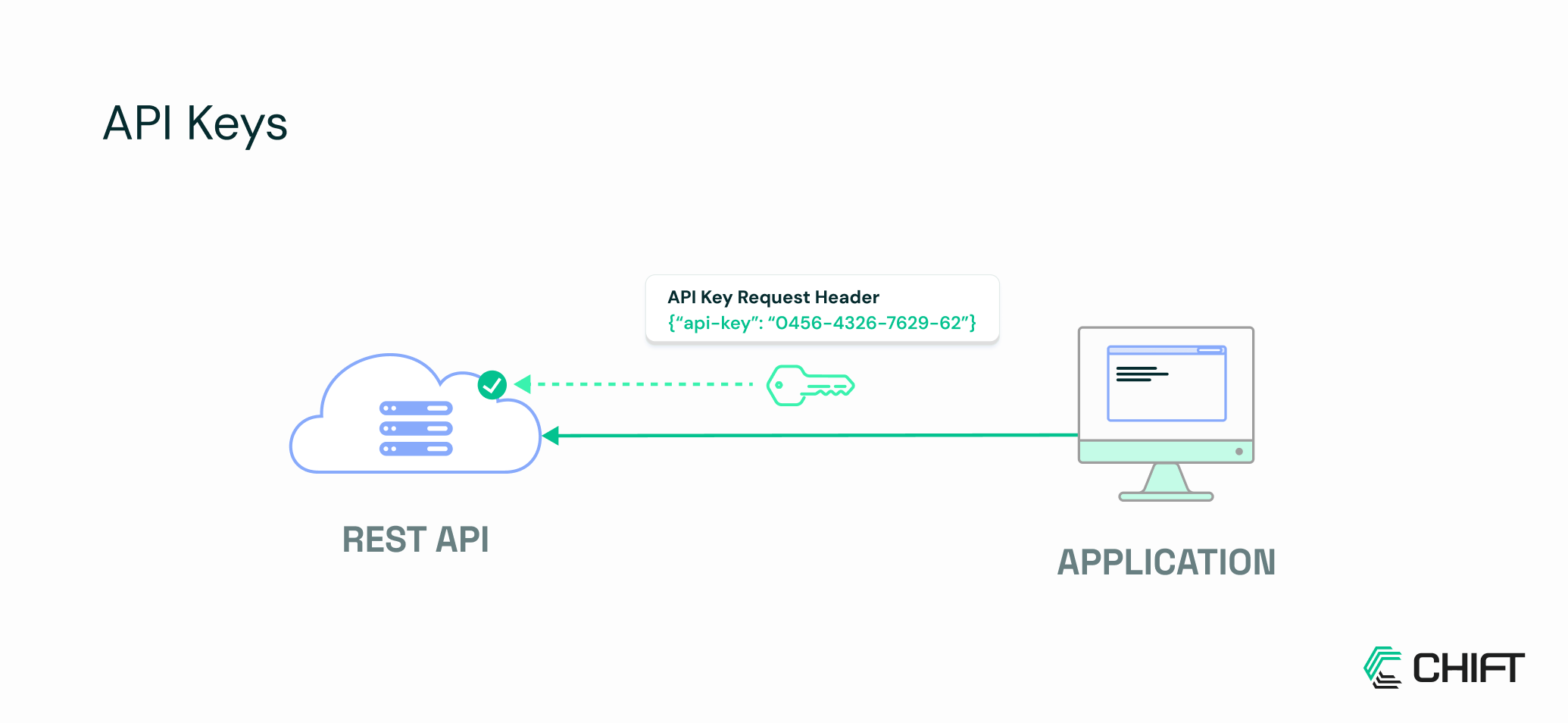

Clés API

Bien que l’OAuth 2.0 progresse, de nombreuses plateformes s’appuient encore sur une méthode plus simple : les clés API. Une chaîne unique qui identifie votre application et fait office de mot de passe, donnant accès à l’API sans la complexité des échanges de jetons ni des scopes. Faciles à intégrer, elles restent courantes, notamment pour les échanges serveur-à-serveur ou les applications internes.

Mais cette simplicité a un coût. Les clés API sont durables et souvent très permissives, donc si elles fuient, n’importe qui peut les utiliser. Contrairement aux jetons OAuth, elles ne limitent pas intrinsèquement les permissions et ne permettent pas d’accès délégué, ce qui peut être moins sûr dans des écosystèmes multi-applications.

Vous souhaitez en savoir plus sur les clés API ? Lisez cet article d'IBM.

Avantages

- Très simples à implémenter et à utiliser.

- Pas de flows complexes ni de gestion de jetons.

- Adaptées aux intégrations serveur-à-serveur.

Inconvénients

- Identifiants statiques, exploitables en cas de fuite.

- Peu ou pas de contrôle granulaire : souvent « tout ou rien ».

- Rotation plus délicate sans interruption de service.

Bonnes pratiques

- Limiter les permissions associées à chaque clé.

- Stocker les clés en sécurité, jamais dans du code côté client.

- Les faire tourner régulièrement et révoquer immédiatement toute clé compromise.

- Utiliser des variables d’environnement ou un gestionnaire de secrets.

À manipuler avec précaution

Les clés API sont le coupe-file de votre API : accès rapide, mais la moindre perte, et la porte est grande ouverte. Traitez-les comme un badge VIP.

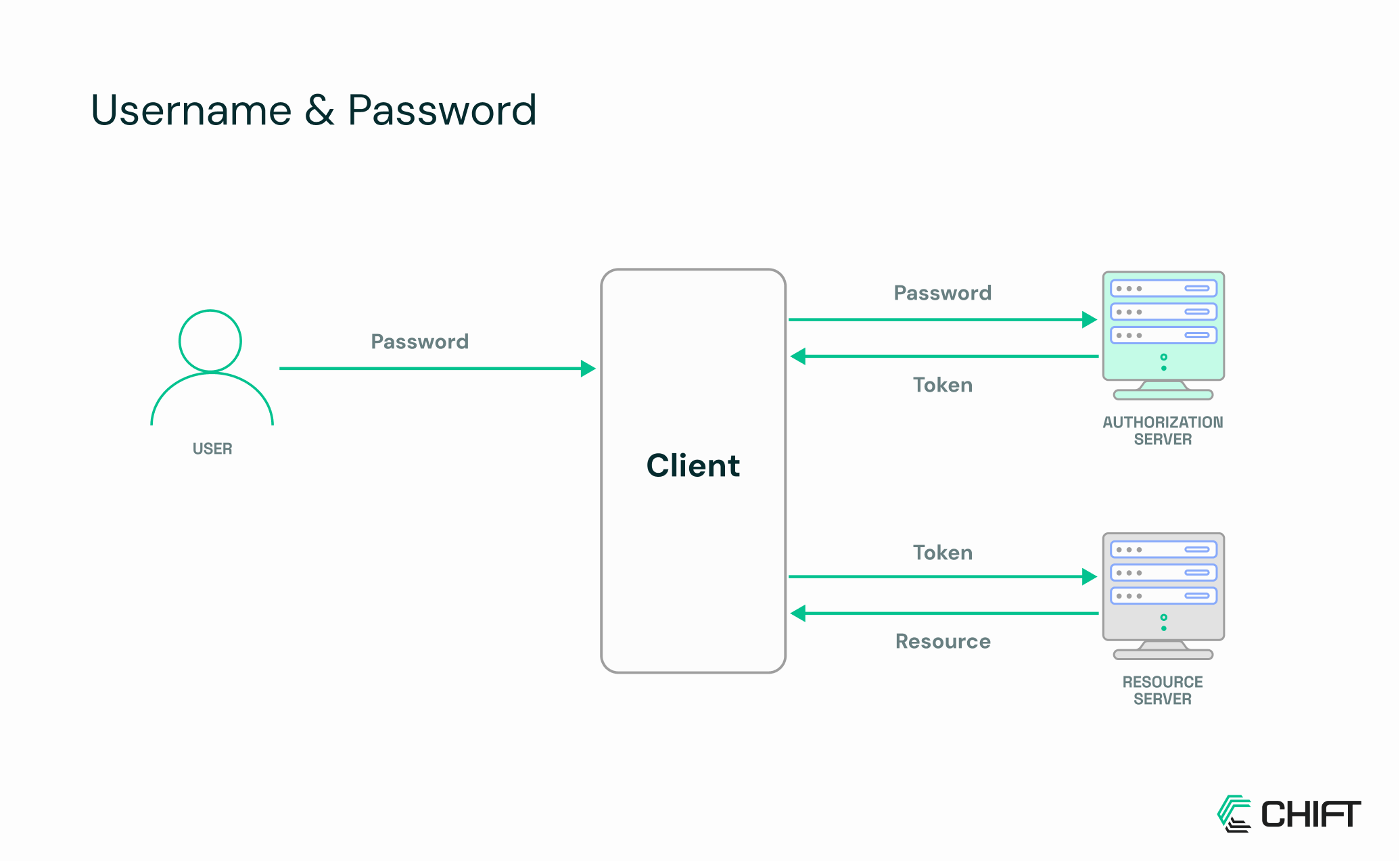

Identifiant & mot de passe

L’authentification par identifiant et mot de passe est l’approche classique : votre application envoie directement les identifiants de l’utilisateur à l’API pour obtenir un accès. Simple, familière, et sans gestion de jetons, elle facilite des intégrations rapides ou des outils internes plus modestes. Beaucoup de systèmes historiques et de petites plateformes financières l’utilisent encore, quand OAuth ou les clés API ne sont pas disponibles.

Contrairement aux clés API ou aux jetons OAuth, ces identifiants donnent souvent accès à l’API et à l’interface du logiciel. C’est potentiellement plus puissant, mais aussi plus sensible : une fuite peut compromettre l’accès programmatique et l’accès humain. L’authentification multifacteur (MFA) aide à réduire ce risque quand elle est disponible.

Avantages

- Simple et largement comprise.

- Aucune gestion supplémentaire de jetons ou de clés.

- Peut ouvrir l’accès à l’API et à l’interface.

Inconvénients

- Identifiants hautement sensibles : à manipuler avec grand soin.

- Pas d’accès délégué ni de contrôle fin.

- La rotation fréquente des mots de passe peut perturber les intégrations.

- Sans MFA, une fuite peut compromettre l’ensemble des accès.

Bonnes pratiques

- Toujours transmettre via HTTPS.

- Ne jamais stocker de mots de passe en clair : coffre-fort ou stockage chifré.

- Encourager des mots de passe forts et uniques pour les comptes API.

- Activer la MFA dès que possible.

- Réserver cette méthode aux apps internes de confiance ou aux intégrations legacy.

La voie rétro

Contrôle total… et compromis en série. Ça fonctionne, mais c’est un peu comme envoyer vos requêtes API par pigeon voyageur : on a de meilleures options.

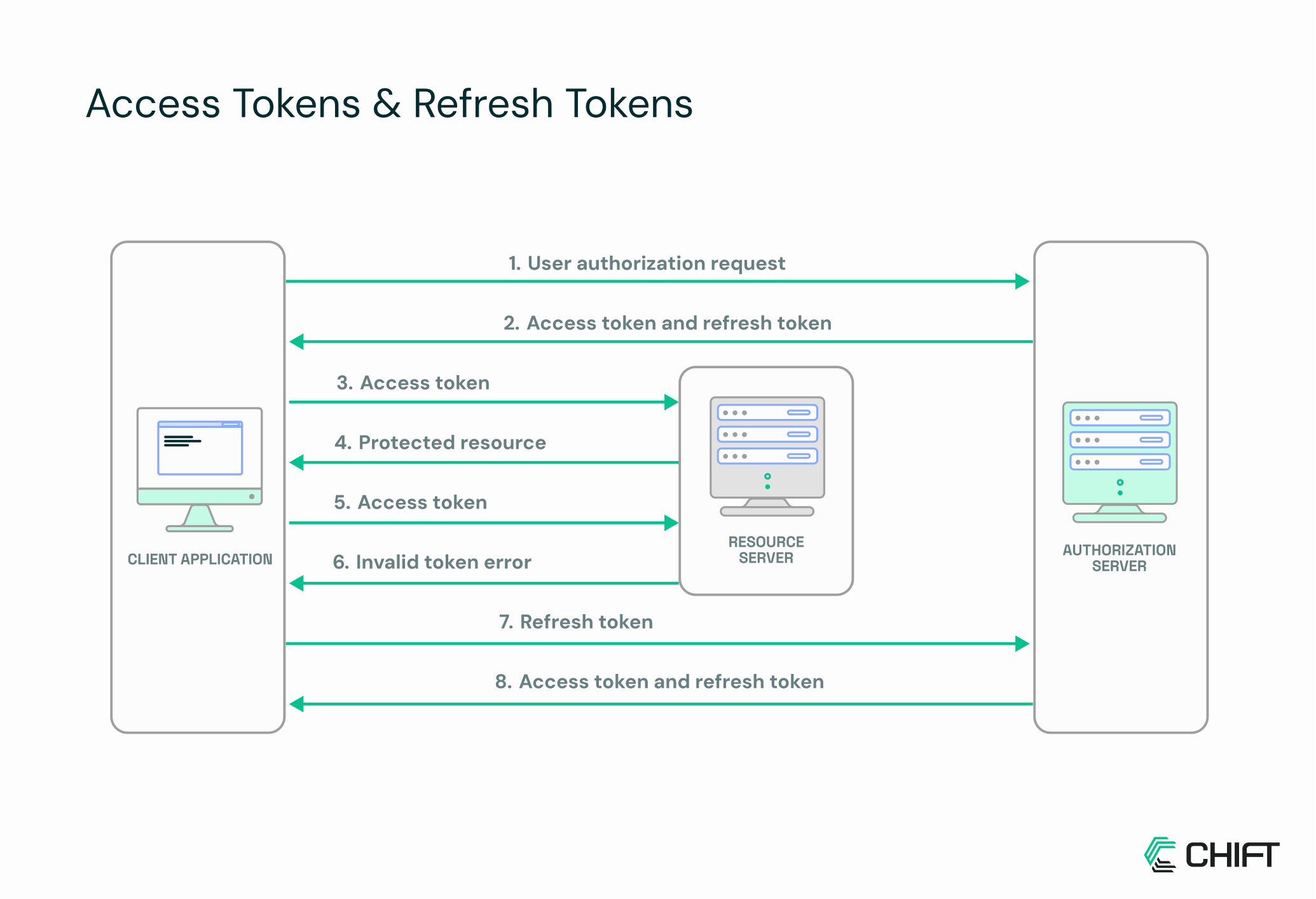

Jetons d’accès et jetons d'actualisation

Certaines API suivent un flux « OAuth complet » avec des jetons d'accès et d'actualisation distincts, mais dans la pratique, de nombreuses plateformes financières et de commerce électronique utilisent une approche simplifiée. Ils fournissent un jeton unique à longue durée de vie, que votre application utilise pour demander des jetons d'accès de courte durée en interne, imitant ainsi efficacement OAuth sans exposer l'utilisateur à des connexions répétées.

Cette configuration allie facilité d'utilisation et sécurité : les développeurs obtiennent un accès basé sur des jetons sans implémenter la danse OAuth complète, tandis que les jetons d'accès de courte durée limitent toujours l'exposition en cas de fuite. Pour les intégrations, qu'il s'agisse de connecter une boutique en ligne à un logiciel de comptabilité ou de relier un fournisseur de services de paiement, ce modèle facilite les choses.

Avantages

- Plus simple à mettre en œuvre qu’un flow OAuth complet.

- Bénéficie malgré tout d’un accès par jetons et par périmètre.

- Réduit la friction côté utilisateur par rapport aux logins classiques.

Inconvénients

- Moins standard qu’un OAuth complet : bonne gestion de la frappe des jetons requise.

- Le jeton longue durée doit être stocké avec soin.

- Compatibilité limitée en cas de migration vers un OAuth complet ultérieur.

Bonnes pratiques

- Traiter le jeton longue durée comme un refresh token : stockage backend sécurisé.

- Frapper des jetons d’accès court-terme pour les appels API autant que possible.

- Révoquer et faire tourner les jetons au moindre doute de compromission.

- Valider régulièrement les scopes.

Tout en douceur

Un seul jeton en apparence, plusieurs en pratique : des jetons d’accès temporaires pilotent vos requêtes API discrètement et efficacement.

Conclusion

Il n'existe pas de méthode d'authentification unique adaptée à toutes les situations. Les clés d'API sont rapides et faciles, le nom d'utilisateur/mot de passe est familier et les flux de jetons simplifiés sont pratiques, mais chacun comporte ses propres compromis en matière de sécurité, de flexibilité ou d'évolutivité.

OAuth 2.0 s'impose comme la voie à suivre pour les intégrations financières modernes : basé sur des jetons, à portée limitée et conçu pour protéger les informations d'identification des utilisateurs tout en minimisant les frictions entre développeurs. À mesure que les plateformes, qu'il s'agisse de comptabilité, de commerce électronique ou de paiement, se connectent de plus en plus étroitement, OAuth garantit des connexions plus sûres, plus flexibles et à l'épreuve du temps.

Si tout cela vous semble être un casse-tête que vous préférez éviter, Chift normalise et gère l'authentification pour vous afin que vos utilisateurs bénéficient d'une expérience d'activation fluide, souvent en un clic.

.webp)

.jpg)

.jpg)

.webp)

.webp)

.webp)

.avif)